はじめに

昨今、工場や各種制御システムに対するサイバー攻撃が数多く報道されています。

そのためセキュリティの見直しが急務とされていますが、OT(Operational Technology)環境である工場や研究所では、一般的なITセキュリティとは別の枠組みで見直しに取り組む必要があります。

その枠組みとなるのが、経済産業省が2022年11月に策定した『工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドラインVer 1.0(以下、工場セキュリティガイドライン)』です。

本記事では、工場セキュリティガイドラインを通じて、サイバーセキュリティ対策の進め方と技術的なポイントについて解説します。

このような方へおすすめの記事です

・製造業、研究機関、社会インフラなどにお勤めの方

・ITセキュリティとは違った環境でのセキュリティ対策をどう進めたらいいかお悩みの方

・常時オフライン状態など、OT環境特有の条件で動作するセキュリティソフトをお探しの方

工場におけるサイバー攻撃について

最新トレンド

近年におけるサイバー攻撃のトレンドは、「ランサムウェア」と「サプライチェーンリスク」です。

2024年にIPA(情報処理推進機構)が公開した『情報セキュリティ10大脅威 2024』では、「組織」向けの脅威として、1位に「ランサムウェアによる被害」、2位に「サプライチェーンの弱点を悪用した攻撃」が挙げられています。

出典:IPA「情報セキュリティ10大脅威 2024」

ランサムウェア

ランサムウェアとはマルウェア(≒ウイルス)の一種です。

ランサムウェアは、感染したコンピュータを使用不能にし、元のデータを「人質」として「身代金」を要求します。

サイバーセキュリティー専業大手のトレンドマイクロ社が2022年に発表したデータによると、全世界で3社に2社、日本国内でも3社に1社が、ランサムウェア攻撃を受けているとのことです。

実際にランサムウェアに感染した場合、ただコンピュータが使えなくなるだけではなく、その影響は複数に及びます。

①必要なコンピュータが使えなくなることによる「業務の停止と機会損失」

②情報盗まれ、インターネット上にばらまかれることによる「情報漏洩」

③取引先や関連会社など、サプライチェーンの業務にも影響を及ぼすことによる「信頼喪失」

特に③については、被害が特に大きい事例が多数存在します。

これが次項で触れる「サプライチェーンリスク」です。

サプライチェーンリスク

サプライチェーンリスクとは主に、セキュリティにお金や時間をかけられる大企業ではなく、その取引先や下請けとなる中小企業を狙った攻撃のことです。

標的となるのは中小企業でも、その生産ラインが止まれば大企業の生産ラインも連動して止まってしまうようなサプライチェーンは数多く存在します。

実際、2022年の小島プレス工業(自動車内装品メーカー)がランサムウェア被害を受けたときには、関連して取引先であるトヨタの国内全14工場およびグループ会社の生産も停止を余儀なくされ、被害総額は約550億円にのぼるとの報告がありました。

また、大企業とサプライチェーン上だけのつながりではなく、ネットワークが繋がっている環境も多数存在します。

ある中小企業は、攻撃者の最終的な標的である大企業への攻撃の「踏み台」として扱われてしまい、ともに情報漏えいなどの被害にあいました。

その結果、中小企業は同じ被害者である大企業から、数億円規模の損害賠償請求を受けています。

このように、近年ではセキュリティに時間や人手、お金をかけられない中小企業であっても、大企業と同等のダメージを負うような事例が増えています。

攻撃の手口

従来OT環境では、インターネットに直接接続しないクローズド環境で設計されていました。そのため感染経路としては、まずバックオフィスなどのコンピュータがメールやWebで感染し、そこからUSBやCDといった可搬記録媒体を経由してクローズドネットワーク内に持ち込まれてしまうといった流れでした。

しかし近年では、新型コロナウイルス感染拡大に伴い遠隔保守が導入されだしたことや、DX・スマートファクトリーといったIoT化やデータの利活用が進んだことで、インターネットに繋がることも増えてきました。

そのため、ネットワーク機器などの設定不備を突いたリモートアクセスでの侵入手口が増加傾向にあります。この場合も、ネットワークに侵入後はまずはバックオフィスなどのコンピュータを踏み台にして、セキュリティの無効化や情報収集を行いつつ、重要なシステムへと侵入します。

工場セキュリティ対策

工場セキュリティガイドラインについて

先述の通り、近年は工場をとりまく環境やセキュリティリスクが大きく変化しており、何をどう対策すべきかが非常に難しくなっています。

そのため経済産業省は、その「手引き」となるべく、工場セキュリティガイドラインを策定しました。

このガイドラインを参照することで、セキュリティに明るくない事業者や担当者も、何を、どこまで、どのように対策すればいいのかがわかるようになっています。

対策の進め方

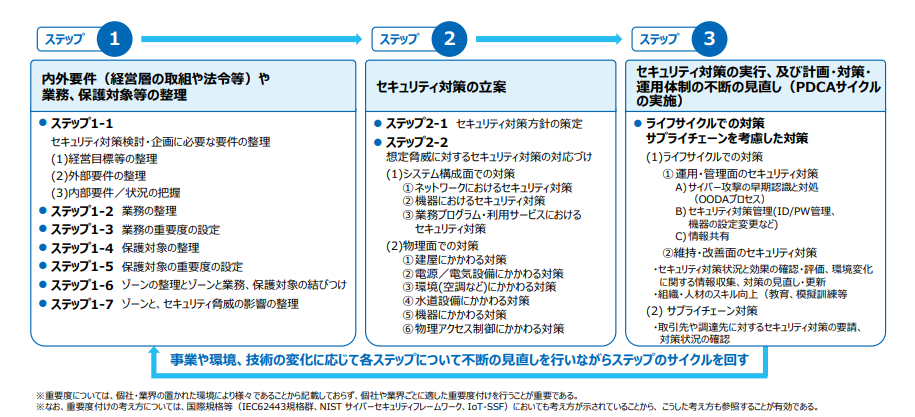

工場セキュリティガイドラインでは、「システムのセキュリティを高めていくために何を実施すべきか」について、以下のように3つのステップに分けて記載されています。

出典:経済産業省「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドラインVer1.0」

それぞれのステップの内容を要約すると、以下の通りです。

①セキュリティ対策の立案前に必要なこと

②セキュリティ対策の立案

③セキュリティ対策の実行と、実行後の運用

それぞれの概要について、一部重要なポイントに絞って解説します。

セキュリティ対策の立案前に必要なこと

セキュリティ対策を行う前に、必ず実施しておくべき整理事項が記載されております。

(1)は「経営目標等の整理」です。サイバーセキュリティ戦略とはただの「費用」ではなく、企業価値や国際競争力を高めるための「投資」であり、企業の経営目標を実現するために立案されるべきだからです。この整理が行われない限り、「経営上重要なポイントに必要なだけのリソースやコストを割く」ということができません。

つまりは、「全てのリスクへの対応は難しいので、事業に与える影響度と、そのリスクの実現可能性から対応の優先度をつける」ということです。

(2)は「外部要件の整理」です。

取引先や親会社の求めるセキュリティ基準・新しい法規制・業界標準となるガイドラインなど、どのような要件があるのかのキャッチアップと、自社はどの程度対応できているかを確認する必要があります。

特に今回策定された工場セキュリティガイドラインは、これをベースに各社・各業界が各々のガイドラインを作成し、サプライヤーとの取引において準拠を求めるようになるとの予想が、大手セキュリティ会社から発表されています。

しかし一方で、経産省と公正取引委員会によると、「サイバーセキュリティ対策を相手に要請する際は、取引先のコスト上昇を考慮した対価の設定でないと独占禁止法上問題となる」ということが記載されています。

つまり、親会社などが相手にセキュリティ対策を要求する際は、取引価格などについても対応コスト分を考慮しないといけないということです。

しかし、無制限に取引価格を上昇させるわけにもいかないので、セキュリティ対策にはこれまでと比べ、より一層の「必要な効果とコスト」のバランス感覚が求められます。

(3)は「内部要件/状況の整理」です。

システムや体制など、自社のセキュリティがどうなっているかを把握しなければ、どのような対策が必要なのかが判断できません。

例えば、ネットワークの構成や機器、利用しているソフトウェアなどがきちんと整理されているか。また、どのような情報を取り扱っていて、現在どのようなセキュリティ状況であるか、などです。

セキュリティ対策の立案

ここでは、物理面とシステム構成面の2つの観点から、実際にセキュリティ対策を立案していきます。

物理面では、火災や自然災害、不正侵入や窃盗など、物理的な脅威をとりあげています。

またシステム構成面では、機器などに対するソフトウェア的な脅威を想定しております。

この両方を漏れなく考慮し、工場全体のセキュリティを検討していくことになります。

特にシステム構成面は、想定されるリスクを影響度も踏まえてしっかりと想定し、コストとのバランスを見つつ現実的に対策する必要があります。

セキュリティ対策の実行と、実行後の運用

立案した対策を、きちんと自社で対応できる内容に落とし込んで実施していくステップです。

例えば部門ごとにネットワーク構成やセキュリティ要件、繁忙などが異なるため、全社一元的にセキュリティ対策を進めるのは現実的ではない場合があります。そのような時は、部門長などとスケジュールや適用内容などを合意形成し、無理のないように実施していく必要があります。

また、何事も実施だけでは意味が薄く、いわゆる「PDCAサイクル」のような継続的な見直しを、管理体制として構築することも重要です。

管理の観点としては、以下の3つです。

①計画が正しく実行されているか(内部監査)

②計画が古くなってはいないか(新たなリスクの調査)

③サプライチェーン上にリスクは存在しないか(取引先のセキュリティ状況管理)

技術的なポイント

主なポイント

経済産業省が発表した『昨今の情勢を踏まえたサイバーセキュリティ対策の強化について(注意喚起)』という文書において、セキュリティ対策案のポイントとして3つの対策が挙げられています。

①リスク低減のための措置

・破られやすいパスワードでないかの確認

・アクセス権やアカウントの整理、本人認証の強化

・インターネット接続機器の保有状況や脆弱性の把握・対応

・添付ファイルの開封やURLを不要にクリックしない等を社内で徹底

②インシデントの早期検知

・サーバ等のログを確認

・通信状態の監視や分析

③インシデント発生時の適切な対処・回復

・データのバックアップの実施と復旧手順の確認

・インシデント発生時の対応手順や連絡体制の準備・確認

上記は主に、青字が人的な対策、赤字がソフトウェア対策と分類できます。

そしてソフトウェア的な対策については、工場セキュリティの特性上、以下のような手法が主に推奨されています。

ネットワークの対策

機器の稼働への影響から、負荷の高いアンチウイルスソフトの導入やセキュリティパッチ更新による頻繁な再起動が難しい為、以下のようにネットワーク上に機器を新しく設置する対策が多いです。

・ネットワークの分割

・ファイアウォール導入

・中継サーバ導入

・サンドボックス導入

・IDS(侵入検知システム)導入

バックアップの取得

ランサムウェア被害にあった場合、バックアップの有無でその後の復旧対応が大きく変わります。

昨今ではオンライン上でのバックアップデータも攻撃対象となるため、オフラインのバックアップも重要視されています。

バックアップについてはさておき、ネットワークの対策については、いずれも大きなコスト(金額、導入・運用のための人的リソース)が必要です。

先述の『昨今の情勢を踏まえたサイバーセキュリティ対策の強化について(注意喚起)』では、「インシデントの早期検知のため、サーバのログや通信状況を常に監視・分析すること」が重要である旨が書かれています。

それは、サンドボックスなどの機器を導入するたびに、その大量の検知内容を逐一チェックし、正常か異常かを判断し続けなければいけないことを意味します。

その為だけに人手を割き続けることは、特に中小企業にとって非常に困難です。

工場セキュリティのおすすめ関連製品

ここまで何度か、セキュリティ対策は必要な機能とコストのバランスが重要だと記載してきました。

ネットワーク対策機器は導入コスト、運用コストの敷居が比較的高く、また導入後の運用も難しい傾向にあるため、非IT企業にありがちな「IT資産を活かしきれず腐らせてしまう」といった状況を招きかねません。

しかし、コストや複雑さを増すことなく、セキュリティ体制を強化できる製品があります。

Morphisec

Morphisecは、「Install & Forget(導入したら忘れる)」を開発コンセプトにした、導入後の運用負荷が低いセキュリティ製品です。

工場にありがちな、以下のような課題にも対応しています。

①多様化する感染経路や未知の攻撃への対応が難しい

従来のインターネット接続方式に加え、昨今は保守部門・外部保守会社用のリモートアクセスや、外部拠点や関連企業とのネットワーク接続など、アクセス経路が増えております。そしてそれに伴い、設定不備などのセキュリティの穴やセキュリティの弱い部分などのリスクについても増加の一途を辿っています。

それらすべてに対応することは困難であり、昨今では「ゼロトラスト」、つまり「侵入されてないように防御しているから他の機器などは安全」とは考えず、「侵入されているかもしれないから、内部の他の機器も無条件には信用しないようにしよう」というような考え方が主流となっています。Morphisecはゼロトラストに対応した製品です。

②セキュリティ製品のアップデートが難しい

機器の故障などで入れ替える際、最新のWindowsなどに合わせてセキュリティ製品のアップデートが必要になるケースが数多くあります。その際、通常は既存の業務用ソフトウェアとの動作競合をチェックしながらの検証が必要となり、最悪の場合、必要なソフトウェアが動かなくなってしまうことも考えられました。しかしMorphisecではアップデートが必要ないため、そのような検証作業やリスクが発生しません。

③脆弱性パッチの適用ができない

Morphisecは脆弱性パッチが必要となるようなソフトウェアではない為、クローズドネットワークのまま動作可能です。

④システム停止や再起動ができない

Morphisecはアップデートが必要なソフトウェアではない為、アップデートの為のシステム停止や再起動が必要ありません。

⑤セキュリティソフトによって機器の性能を低下させたくない

ファイルやアプリケーションの動作を常時監視するようなセキュリティソフトは、動作が重く、機器にかける負荷が重要な業務を妨げることがあります。

Morphisecの防御はそのような手法ではなく、端末負荷が非常に低いのが特徴です。

まとめ

近年、工場セキュリティを強化するためのソフトウェアは数多くあります。

しかし、自社のおかれている状況に合った製品を探すのは、とても困難です。

Morphisecは手軽に導入できるのも魅力のひとつであり、ソフタスにご相談いただければ無料で気軽にお試しいただけます。

実際に製品の検討段階でなくても、少しでも興味があればかまいません。

まずはソフタスまでお問い合わせください。